Cyberkriminellen Intent Wie Sie Ihr eigenes Botnet aufzubauen, in weniger als 15 Minuten - Executive Perspective,

Teil zwei in einer dreiteiligen Serie. Lesen Sie Teil I

In meinem letzten Beitrag habe ich argumentiert, dass reifen, scheinbar gezähmt Malware-Familien wie ZeuS können immer noch ernsthaften Schaden anrichten. In diesem Beitrag werde ich es beweisen.

Zahlreiche technische Präsentationen und Artikel an Sicherheitsexperten ausgerichtet haben verschiedene Botnet Familien beschrieben und detailliert ihr Innenleben. Was hat mich nicht gesehen ist eine einfache, unkomplizierte Erklärung, wie leicht Gebäude ein Botnet ist und Schlüsselfunktionen zur Verfügung zu jedermann mit einer kriminellen gebogen und 15 Minuten zu ersparen. Also im Interesse Ihnen zu zeigen, was Sie gegen sind, ist hier ein Schritt-für-Schritt des Umriss, wie jemand leicht eine ZeuS-basierten Botnetz-Targeting Ihre Organisation erstellen kann.

Schritt 1: Finden Sie einen Builder Kit (3 Minuten)

Mit einer Kombination von Suchbegriffen, können Sie in der Regel einen Link zu einer Version eines populären Builder Kit in 3 Minuten oder weniger finden. Unsere gewählte Kit war ursprünglich ein U-Bahn - noch kommerziell - Produkt auf dem Code ZeuS basierte und ursprünglich kostet $ 600 für einen fest codierte Befehl-und-Steuerung (CNC) Server und 1.800 $ für eine unbegrenzte Builder-Lizenz. Aber wenn man bedenkt, dass Sie ein Botnetz Gebäude sind massiv zu stehlen Mengen sensibler Daten gehen wir davon aus, dass Sie keine Skrupel, eine Raubkopie.

Unsere Bot hat die folgenden Kernkomponenten:

Das sind nur zwei Beispiele. Als Botnetzbesitzer, können Sie alle Arten von gezielten einspritzt Dateien erstellen, um neue und nützliche Informationen zu stehlen. Wenn das zu viel Arbeit ist, können Sie herunterladen ready-to-use-Definitionen injiziert, die als Rezept Bücher der Art für bestimmte Angriffe dienen. Sie benötigen die Endnutzer in Frankreich zum Ziel? Laden Sie einfach die Französisch Banken einspritzt Rezepte für die rein illustrativ und imaginären „La Banque Centrale“ oder „Crédit Français“, unter anderem Pack enthält.

Schritt 2: Erstellen Sie Ihre Nutzlast (5 Minuten)

Sobald Ihre einspritzt Datei bereit ist, öffnen Sie das einfach zu bedienende GUI-Schnittstelle die ausführbare Malware-Datei (siehe Abbildung 3) zu bauen.

Sie werden zwei Informationen benötigen die Malware zu erstellen:

- Die URL zu Ihrer setting.txt-Datei (Sie die Datei auf Ihrem CnC-Server speichern, damit Sie es nach Belieben ändern können)

- Ein symmetrisches-Schlüsselverschlüsselungsschlüssel in der Nutzlast einzubetten, so dass es sicher mit Ihrem CnC-Server kommunizieren kann. Dieser Schlüssel kann eine beliebige Zeichenfolge sein

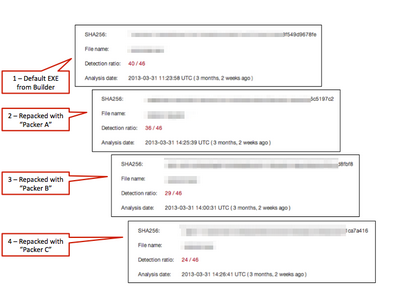

Nachdem Sie die Malware zusammengestellt haben, werden Sie die ausführbare Datei durch eine Datei Kompressor oder obfuscator laufen, auch als Packer oder ein crypter bekannt. Ursprünglich entwickelt, um die Dateigröße einer ausführbaren Datei zu reduzieren, haben diese Packer den zusätzlichen Nutzen von Dateien zu verschleiern, wenn sie von Anti-Viren-Software gescannt. In diesem Beispiel habe ich beliebte Kompressoren verwendet, die dieses Beispiel habe ich Packer „A“ bis „C“ bezeichnet.

Abbildung 4: Scan-Ergebnisse für das kompilierte Malware EXE und drei komprimierte Versionen der gleichen Datei wie in 4 gezeigt, die meisten der anti-Virus-Engines fangen die unkomprimierte EXE-Datei (40 von 46). Offenbar sind Anbieter von Sicherheitssoftware bestens vertraut mit unserem Botnet-Kit. Komprimieren mit „Packer A“ Tarif nicht viel besser (36 von 46). Aber mehr als ein Drittel der Motoren verpassen Sie die Datei, wenn sie mit „Packer C“ komprimiert. Nicht schlecht für eine bekannte Malware-Bedrohung mit off-the-shelf-Komprimierung.

Einige Builder-Kits bieten höherpreisigen „Enhanced“, „Privat“ oder „Enterprise“ Ausgaben, die Malware bereits verpackt und verschleiert zu schlagen Antiviren-Engines kompilieren. Sie kommen sogar mit regelmäßigen Updates.

Wenn Sie ein wenig mehr Zeit haben, können Sie andere Techniken verwenden, um die Dateien zu verschleiern. Zum Beispiel kann die Shikata ga nai Encoder Ihre Malware polymorphen Eigenschaften geben, eine brandneue, nicht nachweisbar Datei mit jeder neuen Codierung zu erzeugen.

Schritt 3: Richten Sie Ihre CnC-Infrastruktur (5 Minuten)

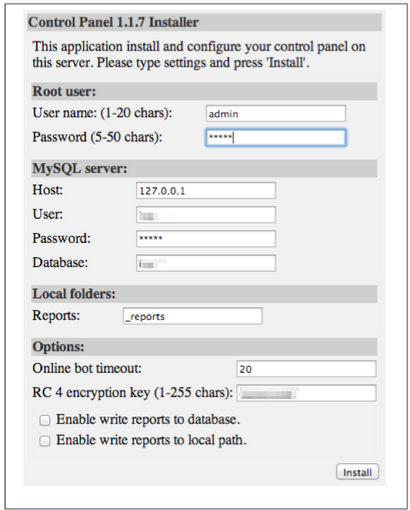

Nun, da die Malware-Nutzlast ist bereit, benötigen Sie einen CnC-Server infizierte Computer zu steuern. Der Bot Builder Kit enthält alle Dateien, die Sie benötigen.

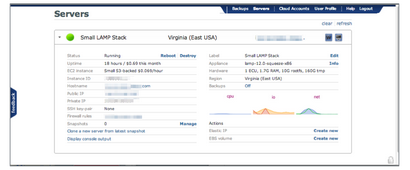

Sie können mit einem Web-Host oder Cloud-Server-Provider-Zeichen auf einen Low-Cost Low-Power-Unix-Server in wenigen Minuten zu erstellen. Abbildung 5 zeigt die Web-Benutzeroberfläche für eine beliebte Host.

Abbildung 6: Web-Benutzeroberfläche für C-C-Server-Installations Füllen Sie die entsprechenden Felder aus, und Sie sind alle gesetzt. Nun, da Sie eine funktionierende Malware Nutzlast und CnC-Server haben, ist Ihr Botnet bereit für sein erstes Ziel.

Wie ich bereits erwähnt, sind diese Schritte nicht einige bahnbrechende neue Art und Weise ein Botnetz zu bauen - das alles Spiel für anspruchsvolle Angreifer des Kindes ist. Wenn Sie ein Botnetz mit ein paar Minuten Zeit zu bauen, sich vorstellen, was ein Team von gut ausgebildeten, gut finanzierte Bedrohung Akteure rund um die Uhr noch arbeiten kann.

Als nächstes: Warum diese alle Fragen - und die überraschende Wirkung eines Dummy-Botnet Ich habe während dieses Blog-Eintrag zu erforschen.