Infiltrieren eines Botnet

Viele Teams bei Cisco sind die Sicherheitsforschung gewidmet. Ein Team vor kurzem untersucht Botnetze mit dem Ziel der Verbesserung der bestehenden Nachweisverfahren und die Entdeckung der Techniken botmasters zum Bedienen von Maschinen zu beeinträchtigen. Die Bemühungen des Teams wurden durch ihren Schutz eines wichtigen Kundennetzwerk belohnt. Ihre Entdeckung Bemühungen ergaben auch außergewöhnliche Einblicke in den Geist und die Motive eines Bot-Master. Dieser Beitrag diskutiert Schutz und berichtet über die Interviews das Team mit der Bot-Master statt ausbeuten sie begegnet.

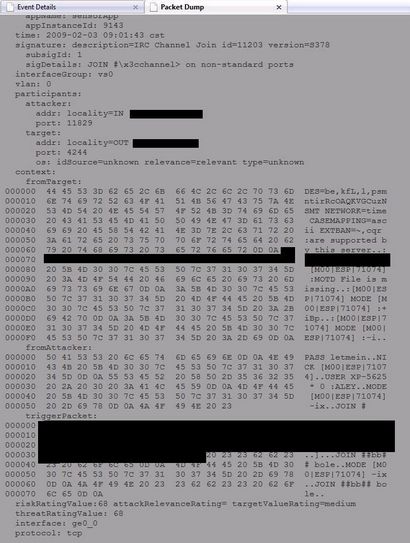

Internet Relay Chat (IRC) Verkehr auf Nicht-Standard-Ports ist ein guter Indikator für bösartige Aktivitäten. Einfache Botnetze verwenden oft IRC als Kommando- und Kontrollrahmen, da der Quellcode leicht verfügbar ist. ein Chat-Netzwerk beizutreten ist nicht Botnet-Aktivitäten, aber es wird funktionieren gerecht in der Regel keiner Aktivität. Cisco bietet einen Service, überwacht und verwaltet netzwerkbasierte IPS. Durch die Überwachung bestimmte Warnungen von diesem Daten-Feed wurde verdächtiger IRC-Verkehr leicht zu finden.

Ein ahnungsloser Kunden

Ein Cisco Kunde war von Dutzenden von kompromittierten Maschinen nicht bewusst. Eine enorme Anzahl von Warnungen einschließlich IRC-Aktivität, weit größer als alles, was gutartig sein könnte, geschieht auf dem Netzwerk des Kunden. Der Verkehr von mehreren Maschinen stand von anderen Systemen im Netzwerk. Es gibt gelegentlich Merkwürdigkeiten in einem Netzwerk, aber wenn eine kleine Teilmenge von Maschinen das gleiche seltsame Verhalten teilt beobachtet wird, Forscher sollten zur Kenntnis nehmen.

Abbildung 1 zeigt eine Datenzuführung von einem Cisco IPS-Gerät.

Abbildung 1. Cisco IPS Data Feed Überwachung

Mit Blick auf die Unterschrift Warnungen, war es klar, dass die betroffenen Maschinen kompromittiert worden war. Der Cisco IPS entdeckte den Angriff, aber leider war der Kunde nicht inline oder verbunden mit dem Router ausgeführt wird, so wurden die Treffer nicht blockiert. Es gab mehrere verschiedene Botnetze beteiligt, die seltsam ähnlich aussah. Wenn die Geschichte der Maschinen Inspektion neben dem IRC-Verkehr, Ausbeutung und Aufklärungsversuche wurden entdeckt.

Keiner der Verkehr verschlüsselt wurde, was darauf hinweist, dass die Angreifer entweder naiv oder wenig Gedanken über verstecken ihre Spuren waren. Der Botmaster nahm gelegentlich grundlegende Vorsichtsmaßnahmen, wie die Verwendung von Server und Channel-Passwörter, aber es versäumt, die Daten zu verschlüsseln. Challenge-Response-Börsen wurden in normalen IRC-Verkehr versteckt.

Zum Beispiel bei der Verbindung zu einem Server, würde den Bot sofort hat ping „MrB | g“ mit der Taste „s3cr3 + sq | _ | rr3l“ oder es würde Zugriff auf den Server verweigert werden. Dieses Challenge-Response-Verfahren wurde auch von den Kunden als Reaktion auf bestimmte RFC 2812 Befehle, wie eine Client-to-Client-Protokollversion Anfrage verwendet. Außerdem würde reagieren die Bots auf nicht-RFC 2812-Befehle. Es wurde festgestellt, dass verschiedene Botnetze viele der gleichen Befehle zu teilen schien. Dies führte zu der Annahme, dass die meisten, wenn nicht alle, dieser Clients auf einem gemeinsamen Quellcode basieren. Abbildung 2 zeigt die Botnet.

Abbildung 2. Botnet

An diesem Punkt in der Untersuchung, die größte Sorge war, das Team für den Kunden. Es war dringend notwendig, um festzustellen, was die Botnet tat und welche Informationen hatte kompromittiert wurde. Unter Verwendung des Cisco IPS, eine Vielzahl von Daten über die Kommando- und Steuerungsnetzwerke erfasst. So wurde zum Beispiel das Netz in mehrere diskrete Kommando- und Steuerknoten mit verschiedenen IP-Adressen getrennt. Im Laufe von wenigen Wochen wurden Befehle erfasst und wurde das Netzwerk, um zu sehen, welche Informationen überwacht die Bot-Master-Targeting wurde. Ein Open-Source IRC-Client eingerichtet wurde eine infizierte Maschine zu emulieren und dem Netzwerk beitreten. Dies erlaubt eine kontinuierliche Überwachung, ohne kompromittiert Maschinen aktiv zu verlassen.

Die Bot-Master gezielt Mitarbeiter statt das Unternehmen selbst. Diese Aktion half wahrscheinlich den Angreifer unerkannt zu bleiben. Der Bot-Master der Art des Angriffs beteiligte Mitarbeiter Passwörter zu stehlen, die im Internet Explorer gespeichert wurden und das Hinzufügen dann eine Umleitung in der Hosts-Datei, die einen Man-in-the-Middle-Angriff gegen eine Bank in Lateinamerika aktiviert.

Stoppen des Bot

Die Korrektur würde den Man-in-the-Middle-Angriff verhindern, aber die Botnet normalerweise würde laden. Diese Aktion trat jedes Mal das System gestartet. Einige Maschinen hatten Dutzende von Einträgen, die zeigten, dass die Host-Datei wiederholt korrigiert. Es wurde klar, dass es nicht möglich war, alle infizierten Rechner zu reinigen, weil in der Zeit, die das Unternehmen auf das Problem aufmerksam zu machen nahm, konnten die Daten von Hunderten von Mitarbeitern beeinträchtigt werden.

Der Kunde hat nicht die Möglichkeit, Cisco IPS Inline laufen, so dass der Firewall untersucht. Wenn die Botnet Überwachung, wurde es sehr klar, dass der IRC-Server ziemlich häufig aktualisieren würde. Der IRC-Server bewegen würde Ports, Server und Passwörter ändern, manchmal mehrmals am Tag. Diese häufige Aktualisierung machte es extrem schwierig, den Command-and-Control-Server zu blockieren.

Das Team fand einen sichtbaren Fehler im Angriff: der Bot-Master den Update-Server übersehen hatte. Der Botmaster hatte mehrere Domain-Namen für den Update-Server, der mittels IRC übertragen werden, um die Bots vor einem Server Wechsel zu aktualisieren. Eine genaue Untersuchung ergab, dass die IP-Adresse des Update-Server zu einer kleinen Gruppe von Maschinen immer gehörte. Die Blöcke wurden sofort umgesetzt.

Wenn der Bot-Master das nächste Update ausgegeben, nur ein paar der Systeme (und keiner von den Kunden) gefolgt. Der Bot-Master ausgegeben wiederholt den Update-Befehl ohne Erfolg. Wenn die Maschinen wurden zu einem IRC-Server gesperrt, war ein einzelner Block ausreichend, um das Netzwerk zu deaktivieren.

Wäre das Botnet-Client robuster gewesen, wäre es notwendig gewesen, Backup-Netzwerke zu blockieren. In diesem Fall war der Kunde Glück, und der einzelne Block war ausreichend. Das Team setzte die Netzwerk-Überwachung der Systeme, um sicherzustellen, waren nicht in der Lage mit dem Netzwerk zu verbinden, dem Kunden die benötigte Zeit, um all den kompromittierten Maschinen reimage. Es war keine perfekte Lösung, aber es hielt den Datenverlust und verhinderte, dass die Systeme von kompromittieren andere Maschinen im Netzwerk.

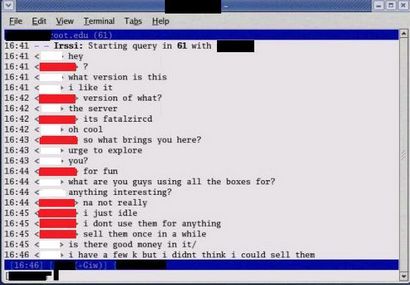

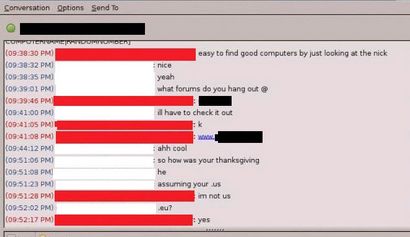

Der Bot-Master, bei der Realisierung, dass einer seiner Bots plötzlich empfindungsfähig war, erschien zu der Annahme, dass der Forscher ein Kerl Botmaster war und dass ihre jeweiligen Netzwerke hatten „kollidierte.“ Der Forscher arbeitete den Bot-Master der Annahme zu stärken. So zu tun, um einen Gefährte Botmaster zu sein, fragten die Forscher über die Server-Software. Abbildung 3 zeigt das erste Gespräch mit dem Bot-Master.

Abbildung 3. Starten eines Gesprächs

Mit einem soliden Hintergrund in IPS, war der Forscher bewusst aktueller Trends in Vulnerabilitätsforschung aber gefragt, in welchem Bereich der Bot-Master seine Bemühungen konzentriert. Die erwartete Antwort war eine Microsoft Sicherheitslücke, die Würmer wie Conficker nutzen. Die Antwort der Bot-Master, war jedoch, dass er meist auf Instant-Messaging-Software fokussiert. Keine Sicherheitslücke wurde erforderlich sein Netzwerk zu wachsen. Stattdessen könnte er 10.000 Menschen mit einer einfachen „check out diese coole Software“ Nachricht Spam und stützt sich auf mindestens eine einprozentigen Antwort von den Empfängern. Als Ansatz, machte es Sinn, weil der gleiche Prozess für Spammer weiter zu arbeiten, wie es seit Jahren gearbeitet hat, trotz der Bemühungen bei der Benutzerseite.

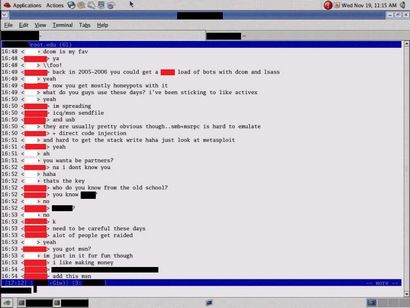

Abbildung 4. Aufbau von Vertrauen

Man kann alles im Internet finden

5 Figuren und 6 zeigt die Konversationen der Botmaster der Forscher an das Forum zu lenken.

Abbildung 5. An einen Forum-Teil 1

Abbildung 6. An einen Forum-Teil 2

One-Stop-Botnet Einkauf

Das Forum veranstaltet Diskussionen über alle Informationen, die jeder ein Botnetz, darunter mehrere detaillierte Anleitungen zu den Führungen bilden müssten. Der Forscher konnte Quellcode für den Bot und den Server aus dem Forum erwerben. Der Server-Code wurde auf einem modifizierten Unreal IRC-Server basiert. Der Client-Code, die keine legitime Verwendung haben würde, war eine wertvolle Quelle für IPS-Signaturen. Während es möglich wäre, dass alle von der Befehl Funktionalität neu geschrieben werden könnten, wenn botmasters, dass dazu in der Lage wäre, würden sie verwenden wahrscheinlich nicht die öffentlich zugänglichen Quellcode.

Die Software für Botnetze zu schaffen, einschließlich Richtungen und Tutorials, war zum Download oder Kauf weit verbreitet. Es war verboten, die Software auf dem Forum zu verkaufen, wenn die Software öffentlich zugänglich war, eine Regel, die von einem Versuch abzuschrecken botmasters Ausnutzen voneinander zu sein schien. Für besorgt bieten Käufer wurde die gesamte Software, die von einem vertrauenswürdigen Moderator überprüft, so dass der Käufer vertrauen kann, sie würden die Software werden empfangen, für die sie bezahlen.

Vortäuschung Pwning zu vermeiden

Innerhalb der Sicherheits-Community gibt es eine Wahrnehmung, die nur ein paar Reportern die Sicherheitsthemen tatsächlich verstehen, die sie abdecken. Ein Teil von fast jeder Geschichte ist falsch oder stark übertrieben. Zum Beispiel erklärte ein kürzlich erschienener Artikel in der PC-Welt [1], dass der breiten Öffentlichkeit bekannt Angriff auf dem Schöpfer von Metasploit wurde von einem unbekannten Angreifer durchgeführt, die Dan Kaminsky Entdeckung eines fundamentalen Fehlers in DNS weaponized waren [2]. Der Artikel enthielt so viele Fehler, dass zusätzlich zu einem gedruckten Rückzug wurde zusätzliche Berichterstattung erforderlich, um die veröffentlichte Beschreibung des Problems zu korrigieren [3]. H D Moore, Metasploit Schöpfer, behauptete, dass die Aussagen ihm zugeschrieben wurden vollständig hergestellt [4].

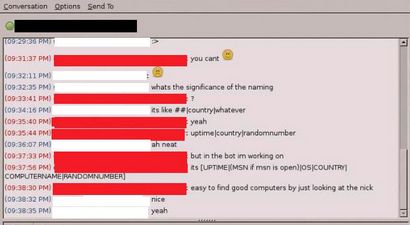

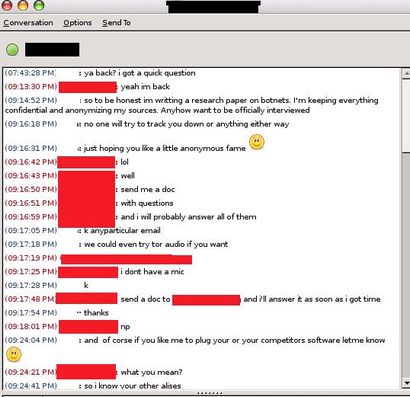

7 zeigt eine Fortsetzung des Gesprächs zwischen dem Forscher und dem Botmaster.

Abbildung 7. A Little Anonymous Ruhm

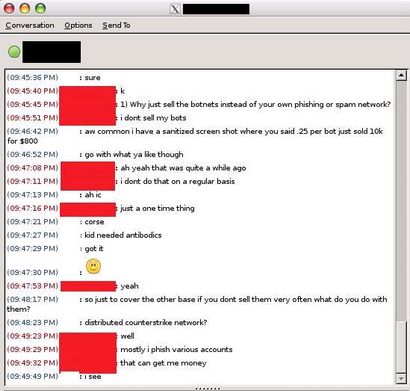

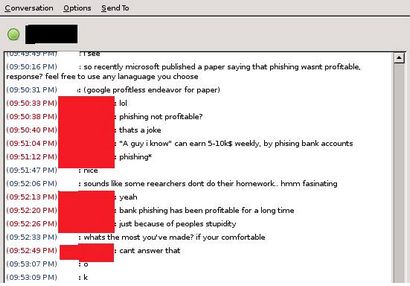

Die 8 und 9 zeigen Gespräche über Bots verkaufen.

Abbildung 8. Phish oder Verkaufen

Abbildung 9. Lukrative oder Unrentabler?

Der Forscher bot der Bot-Master eine leichtere Frage, zu fragen, was das Merkwürdigste war der Bot-Master auf einem kompromittierten Maschine gefunden hatte. Der Botmaster antwortete er unangemessene Bilder von Minderjährigen gefunden hatte und berichtet sofort die Frage an die Behörden.

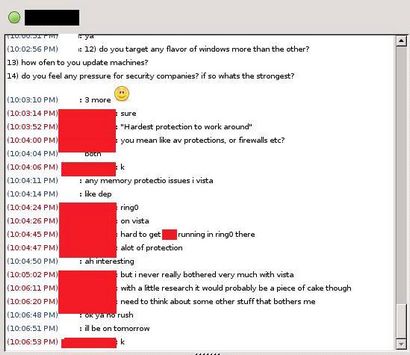

Der Forscher und der Bot-Master weiterhin zu unterhalten, Schutzmaßnahmen zu diskutieren. Neue Sicherheitsfunktionen in Windows Vista, wie Schutz Kernel-Patch, verhinderten seine Bot in Ring0 [9] vom Laufen. Ring0 ist ein Begriff aus dem System-Management-Modus. Kurz gesagt, beinhaltet dieses Schutzsystem drei Ringe. Ring0 ist der privilegierte Ring, wo der Kern befindet, und Ring3 ist die am wenigsten privilegierte Ring, in dem ein Benutzerprogramm ausführen. In Anbetracht dieser Einschränkung würde der Bot-Master des Bots nicht funktioniert auf dem Vista-Betriebssystem.

Abbildung 10 zeigt das Gespräch über Ring0

Abbildung 10. Schutzmaßnahmen

Im Laufe der Gespräche zeigte der Bot-Master, dass er nie jemand 100 Prozent der Zeit vertrauen konnte und dass es notwendig war, für ihn auf dem Hut zu sein, um ständig und gute Rechen Praktiken folgen. Andere botmasters würde auf jede Gelegenheit, handeln über seine Netzwerke zu nehmen, und nach Google-Cache-Hits hatten sie in der Vergangenheit versucht. Allerdings Mangel an Vertrauen ist unter Botnet Besitzer, und das mit gutem Grund üblich. In einem Fall hatte der Bot-Master ein entführtes Konto zum Imitieren eines Polizeibeamten und zwang eine anderen Bot-Master verlassen ein 6000-Knoten-Netzwerk verwendet. Der Botmaster hatte wachsam bleiben zu allen Zeiten, seine Firewall fast alle eingehenden Verbindungen blockieren, und das Surfen im Internet über einen Proxy-Ketten [10], anonym zu bleiben.

11 zeigt ein Gespräch, in dem der Bot-Master den Prozentsatz der einzigartigen Programmierer schätzt.

Abbildung 11. Wer-Code schreibt?

Viele Menschen, eingeschlossen Forscher, sich fragen, warum es Angreifern nicht legitime IT verfolgen oder Programmierung Arbeitsplätze. Gemäß dem Bot-Master sind die Schranken für die rechtmäßige Arbeit vorbestraft und ein Mangel an beruflicher Bildung; häufig verhindern, dass beide Faktoren der Angreifer aus dem regulären Beschäftigung zu gewinnen.

Abbildung 12 zeigt das Gespräch in Bezug auf Hindernisse für den rechtmäßigen Berufen.

Abbildung 12. Warum ein Real Job nicht bekommen?

Der Forscher gefragt, wie Angreifer erleben Sicherheitsunternehmen und Dienstleistungen, und ob der Bot-Master von dem Sicherheitsunternehmen unter Druck gesetzt fühlte. Seine Antwort war, dass „ein paar Unternehmen fangen sehr schnell, aber zum größten Teil ist es business as usual.“

Wer mit grundlegenden Computern Erfahrung in der Lage, ein Botnetz zu laufen. Es ist nicht notwendig, den Code zu verstehen, noch ist es notwendig zu verstehen, Vernetzung. Sowohl traditionelle als auch neue Medien-Organisationen häufig auf die Notwendigkeit berichten gegen die neuesten Bedrohungen zu flicken, die eine aktuelle Schwachstelle ausnutzt. Die Leser hören selten jedoch über das Kind, das in ihrer Nachbarschaft lebt, einen 10.000-Knoten Botnet aus dem MSN Instant Message Spam basierte läuft. Alle Bots sind nicht mit der gleichen Kenntnisse erstellt. Botmasters implementieren innovative Umgehungstechniken Erkennung zu vermeiden und Reverse-Engineering zu verhindern. Es ist zwingend notwendig Angreifer beider Typen im Auge, Fachleute und Script-Kiddies zu halten, wenn ein Netzwerk Abwehrkräfte zu entwerfen. Um effektiv die Bot Wirtschaft zu bekämpfen, die Kosten der Geschäftstätigkeit muss durch Aufklärung der Nutzer und folgenden Sicherheitsempfehlungen erhöht werden. Angreifer verfolgen leicht verdientes Geld. Maximaler Gewinn bei minimalem Aufwand ist der wichtigste Motivator für einen Bot-Master. Wenn die Zeit erhöht Kompromiss Maschinen erforderlich ist, wird es Angreifern, einfachere Ziele zu bewegen.

Patching ist wichtig, aber Benutzer Bildung ist der Schlüssel. Ein Unternehmen kann die neuesten Sicherheitsmaßnahmen implementieren, sondern um Datendiebstahl verwundbar bleiben, Hosting Spam-Server, oder noch schlimmer. Business-Anwender müssen erzogen werden mit sicheren Verhalten zu erfüllen. Wenn Politik nicht vorhanden ist, um das Eindringen von nicht Business-Kommunikation zu begrenzen oder wenn die Nutzer nicht verstehen, wie wichtig es verläßt zufällige Dateien ungeöffnet, macht es wenig Sinn in Administratoren Patchen Maschinen.

Verwendung von Cisco IPS-Benachrichtigungen, war das Forschungsteam der Lage, erfolgreich zu identifizieren und ein Botnetz abzuschalten. Der IRC-Verkehr auf Nicht-Standard-Ports war ein deutliches Zeichen für kompromittierte Systeme. Ohne Cisco IPS hätte der Kunde blind auf die Botnet-Aktivitäten und seine Mitarbeiter ihre gespeicherten Passwort Bankbetrug kompromittiert führende oder Diebstahl identifizieren gehabt haben könnte. Wenn der Kunde des IPS Inline läuft Lage gewesen, wäre der Kompromiss nicht stattgefunden haben. Eine Einbruchmeldeanlage hat auch seinen Platz in einem Netzwerk; ohne die Geschichte der früheren Warnungen von einem Management-Tool, die Sanierung für das System würde der Kunde nicht möglich gewesen.