Passwort Cracking

Passwort Cracking

Passwörter werden in der Regel geknackt eine oder mehrere der folgenden Methoden verwenden:

Selbst mit all den erweiterten Programme, Algorithmen und Techniken Informatiker haben sich mit, manchmal die effektivste Art und Weise ein Benutzerpasswort des Reißens ist durch Logik und / oder häufig verwendete Passwörter versuchen. Für viele unknowledgeable Benutzer, Passwörter sind eher ein Ärgernis als eine Sicherheit, und deshalb benutzen sie Passwörter, die leicht zu merk werden können und somit leicht zu erraten, wie zum Beispiel:

Das Wort „Passwort“

Das gleiche wie der Benutzername

Name des Benutzers

Geburtstage oder Geburtsort

Verwandtschaft

Haustiere

Lieblingsfarben, Lebensmittel, Orte usw.

Diese Methode kann mehr Zeit effizienter sein als ein Programm mit, aber offensichtlich diese Methode funktioniert am besten, wenn die Person „erholt“ das Kennwort des Benutzers kennt. Eine andere Sache im Auge zu behalten ist, dass der durchschnittliche Benutzer nicht mit mehreren Passwörtern kommen mag, also wenn Sie ein Passwort für einen Bereich herausfinden können, können Sie in der Regel Zugang erhalten zu den meisten anderen passwortgeschützte Bereiche das gleiche Passwort.

Wörterbuch Angriffe:

Wörterbuch-Attacken sind ein Verfahren, ein Programm mit einer Liste von Wörtern an der Schnittstelle oder ein Programm, um zu versuchen, dass das Gebiet ist der Schutz, die Sie Zugang verschaffen wollen. Die einfachstenen Passwort-Cracker mit Wörterbuch-Attacken verwenden, um eine Liste der häufigsten einzelner Worte, auch bekannt als ein „Wörterbuch“. Fortgeschrittenere Programme verwenden oft ein Wörterbuch auf der Oberseite am Anfang oder Ende der erraten Wörter in Zahlen oder gemeinsame Symbole vermischen.

Einige können sogar eine Reihe von persönlichen Informationen oder ein Profil des Benutzers gegeben werden und wichtige Worte auszusuchen, zu erraten, auch wenn sie nicht den richtigen Worte, wie Pronomen wie Nachnamen und Namen von Verwandten.

Eine Schwäche von Wörterbuch-Attacken ist, dass es offensichtlich auf Worte verläßt sich von einem Benutzer geliefert, in der Regel echte Worte, um Funktion. Wenn das Passwort falsch geschrieben ist, in einer anderen Sprache ist, oder ganz einfach verwendet ein Wort, das nicht im Wörterbuch oder das Profil ist, kann es nicht gelingen. Die meiste Zeit, auch zwei Wörter in einem Passwort kann ein Wörterbuch-Angriff vereiteln.

Brute Force:

Brute-Force-Angriffe sind ein letztes Mittel, ein Passwort Knacken, da sie die am wenigsten effizient sind. In den meisten einfachen Worten bedeutet Brute-Force systematisch die Kombinationen alle für ein Passwort, um zu versuchen. Diese Methode ist sehr effizient für kurze Passwörter, sondern beginnt undurchführbar zu werden, um zu versuchen, auch auf moderne Hardware, mit einem Passwort von 7 Zeichen oder größer. Unter der Annahme, nur alphabetische Zeichen, die alle in Großbuchstaben oder alle in Kleinbuchstaben, würde es 26 7 (8031810176) Vermutungen nehmen. Dies geht auch davon aus, dass der Cracker die Länge des Passwortes kennt. Andere Faktoren sind Numerus, Kasus-Empfindlichkeit und andere Symbole auf der Tastatur. Die Komplexität des Passworts hängt von der Kreativität des Benutzers und der Komplexität des Programms, das das Passwort verwendet.

Der Vorteil des Brute-Force-Angriff ist, dass es immer das Passwort finden, egal es Komplexität ist. Der Nachteil ist, ob Sie noch am Leben sein werden, wenn sie es schließlich Vermutungen.

rainbow Tables

Rainbow-Tabellen sind eine Art von vorberechneten Passwort Angriff. Die beiden vorangegangenen Angriffe, Wörterbuch und Brute-Force, geben Sie ein Passwort in das gesperrte Programm, das Programm dann den Eintrag Hashes und vergleicht den Hash mit dem richtigen Passwort-Hash. Rainbow-Tabellen berechnen Hashes für jedes Wort in einem Wörterbuch, speichern alle Hashes in eine Hash-Tabelle, rufen Sie den Hash des Passworts werden geknackt, und machen Sie einen Vergleich zwischen jedem Passwort-Hash und dem realen Passwort-Hash. Diese Methode setzt voraus, dass Sie die Hash des Passworts abrufen kann zu erraten und dass der Hash-Algorithmus die gleiche zwischen dem Rainbow-Tabelle und das Passwort ist. Da die Mehrheit der gemeinsamen, sind Low-Sicherheit Hashes mit MD5 berechnet, manchmal SHA-1, ist dieses Problem nicht sehr besorgniserregend.

Rainbow-Tabellen haben nur eine effiziente Technik vor kurzem geworden, da die Festplattenspeicher benötigt, um die Hash-Werte zu speichern, wurde leicht combersome, bis der Speicher billiger geworden ist. Um Ihnen eine Vorstellung davon, wie groß eine Regenbogen-Tabelle sein kann:

Ein weiteres Element von Passwörtern, die immer häufiger wird immer eine Technik namens „Einsalzen.“ ein Passwort Pökeln bedeutet, mehr oder weniger, Bits von Informationen Hinzufügen (auch bekannt als das „Salz“) an das angegebenen Passwort, bevor es Hashing, so dass das Passwort nicht nur zu erraten durch eine Standard-Rainbow-Tabelle ist, wie die Hash-Werte nicht von einfachen Worten sind nicht mehr. Der Wikipedia-Artikel über Salz gibt ein gutes Beispiel dafür:

„Angenommen, ein Benutzer (verschlüsselte) geheimer Schlüssel gestohlen wird, und er ist bekannt als einen von 200.000 englischen Worten wie sein Passwort zu verwenden. Das System verwendet ein 32-Bit-Salz. Die gesalzene-Taste ist nun das Original-Passwort zu diesem Zufall beigefügten 32-Bit Salz. Wegen dieses Salz, das Pre-berechneten des Angreifers Hashes keinen Wert haben. Er den Hash von jedem Wort, bis eine Übereinstimmung beigefügten mit jeweils 232 (4,294,967,296) mögliche Salze berechnen muss gefunden wird. die Gesamtzahl der möglichen Eingänge sein erhalten, indem sie mit der Anzahl der möglichen Salze, die Anzahl der Wörter im Wörterbuch multipliziert:

2 32 * 200.000 = 8,58993459 * 10 14

Um einen Brute-Force-Angriff abzuschließen, muss der Angreifer nun etwa 800 Billionen Hashes berechnen, statt nur 200.000. Auch wenn das Passwort selbst bekannt ist, einfach zu sein, macht das Geheimnis Salz das Passwort radikal schwieriger zu brechen.“

Wie Sie sehen können, Salzen macht ein Passwort viel schwieriger Knacken, aber es ist zu beachten, dass dies nur Programme zum Knacken erschwert, die Hashes verwenden, anstatt eine schnelle Eingabe. Normale Wörterbuch und Brute-Force-Angriffe sind nicht durch das Salz beeinflusst.

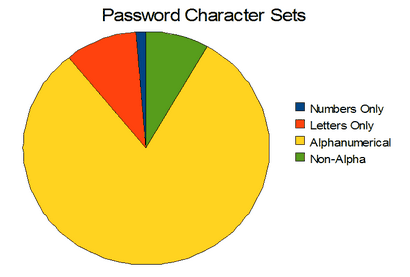

Analyse von Passwörtern